Материалы по тегу: информационная безопасность

|

09.08.2024 [15:31], Руслан Авдеев

Delta Air Lines и CrowdStrike пытаются переложить друг на друга ответственность за многодневный сбой и потерю $500 млнDelta Air Lines обрушилась с критикой на компанию CrowdStrike, ставшую виновницей глобальных сбоев IT-инфраструктуры. Как сообщает The Register, в CrowdStrike заявили, что предлагали авиакомпании помощь, но не получили ответа. Глава Delta утверждает, что предложение о помощи было незначительным и поступило слишком поздно, а теперь пытается «обвинить жертву» в письме. В прошлом месяце CrowdStrike выпустила дефектное обновление своего защитного ПО Falcon, в результате чего BSOD настиг более 8 млн Windows-систем. В случае с Delta, по данным юристов компании, проблема затронула более 37 тыс. компьютеров, нарушив планы более 1,3 млн пассажиров. Впоследствии Delta пригрозила иском CrowdStrike и Microsoft, заявив, что инцидент обошёлся ей в $500 млн убытков. Представители потенциальных ответчиков уже заявили, что предлагали компании помощь, но не дождались ответа. В письме CrowdStrike к Delta разработчик ПО обвинил авиакомпанию в том, что именно действия её специалистов привели к столь масштабным последствиям, текст схожего содержания отправила и Microsoft, обвинившая Delta в использовании устаревших IT-решений. В авиакомпании считают, что никаким образом не несут ответственность за неправильно работающее ПО, не говоря уже о сбое других систем по всему миру. Сейчас CrowdStrike грозит и коллективный иск со стороны инвесторов. В ходе препирательств выяснились интересные подробности. К тому времени, как глава CrowdStrike связался с главой Delta (один раз ночью 22 июля), с момента инцидента прошло почти четыре дня и Delta восстановила свои критические системы и работу большинства прочих компьютеров. По словам компании, предложение помощи поступило «слишком поздно», а телефонный звонок был «бесполезным и несвоевременным». В Delta отрицают, что разработчик ПО якобы «без устали» работал, пытаясь восстановить системы Delta. Более того, утверждается, что после того, как компьютеры с Windows начали отключаться по всему миру, CrowdStrike не приняла срочных мер и не оценила должным образом масштаб и последствия сбоя. А единственная помощь в первые 65 часов после инцидента заключалась в ссылке на общедоступный сайт с советом провести ручную перезагрузку пострадавших ПК и удалить сбойные файлы. Хуже того, обновление для автоматизированного устранения проблемы, вышедшее 21 июля, само содержало дополнительный баг, из-за чего многие машины не смогли заработать без дополнительного вмешательства. В Delta говорят о миллиардах долларов, вложенных в IT-решения, а причиной затянувшегося восстановлении IT-систем стало то, что компания слишком полагалась на CrowdStrike и Microsoft. В частности, сообщается, что около 60 % критически важных приложений Delta и связанных с ними данных, включая системы резервирования, зависят от Windows и Falcon. Доверие к производителям ПО сыграло злую шутку. В CrowdStrike в ответ заявили, что Delta упорно продвигает вводящий в заблуждение нарратив. Утверждается, что Джордж Курц позвонил представителю авиакомпании в течение четырёх часов после инцидента 19 июля, а начальник службы безопасности разработчика наладил прямой контакт с коллегами из Delta через считаные часы после инцидента. При этом команды обеих компаний тесно сотрудничали уже спустя несколько часов, причём CrowdStrike предоставляла гораздо большую поддержку, чем просто ссылка на сайт с базовыми сведениями. Косвенным доказательством является то, что один из членов совета директоров Delta опубликовал в LinkedIn заявление о том, что глава CrowdStrike и его команда проделали невероятную работу, круглосуточно трудясь в сложных условиях для устранения неполадок. В Delta отказались от дальнейших комментариев, но после слов благодарности судиться с виновниками инцидента, безусловно, будет труднее. В письме CrowdStrike снова призвала Delta прекратить попытки уйти от ответственности и сообщить клиентам и акционерам всё, что известно об инциденте, предшествующих решениях и о принятых мерах.

07.08.2024 [16:00], Руслан Авдеев

Главы Microsoft и CrowdStrike лично предложили Delta Air Lines помощь в восстановлении IT-систем после сбоя, но та даже не ответила и решила подать искКомпания Microsoft заявила, что её руководитель Сатья Наделла (Satya Nadella) напрямую связался с руководителем авиакомпании Delta Air Lines во время глобального сбоя Windows-систем, вызванного проблемным обновлением защитного ПО CrowdStrike. Но, как передаёт The Register, ответа на предложение помощи он так и не дождался. Сейчас юристы Microsoft защищаются от выдвигаемых авиакомпанией обвинений — та намерена взыскать $500 млн с Microsoft и CrowdStrike. В прошлом месяце CrowdStrike выпустила обновление, вызвавшее «синий экран смерти» на 8,5 млн системах под управлением Windows. Позже Microsoft обвинила Евросоюз, законодательно определивший обязанность разработчика предоставлять создателям сторонних программ низкоуровневый доступ к ядру ОС, что в значительной степени и привело к катастрофическим сбоям. Delta пришлось вручную восстанавливать работу 40 тыс. серверов, а из-за сбоя пришлось отменить 5000 рейсов. Пострадали и другие авиалинии, а также железные дороги, банки, медицинские организации — но у Delta на восстановление работоспособности систем ушло очень много времени. Сбой CrowdStrike вскрыл и другие проблемы Delta в IT-сфере. Так, информационные системы компании оказались недостаточно гибкими в критический момент.

Источник изображения: Miguel Ángel Sanz/unsplash.com Юристы CrowdStrike также сообщили о «вводящем в заблуждение нарративе» о том, что CrowdStrike ответственна за IT-решения Delta и её реакцию на сбой, передаёт DataCenter Dynamics. Сообщается, что CrowdStrike предлагала техническую помощь Delta — глава компании Джордж Куртц (George Kurtz) лично обратился к гендиректору Delta, но, как и Сатья Наделла, ответа удостоен не был. Crowdstrike ожидает, что Delta объяснит публике, акционерам и, возможно, суду, почему CrowdStrike должна отвечать за действия и поведение Delta во время инцидента. Представитель Microsoft заявил, что комментарии Delta «неполные, ложные, вводящие в заблуждение и разрушительные для Microsoft и её репутации». Подчёркивается, что Delta не пользовалась облачными сервисами Microsoft, вместо этого заключив сделку с IBM в 2021 году и Amazon (AWS) в 2022-м. Другими словами, обязанности по восстановлению систем официально лежали на других облачных операторах. По предварительным оценкам Microsoft, Delta, в отличие от её конкурентов, не модернизировала свою IT-инфраструктуру. Компании предлагается раскрыть, как именно она пользовалась сервисами IBM и AWS. Министерство транспорта США начало собственное расследование сбоя Delta и других компаний.

27.07.2024 [00:25], Руслан Авдеев

Дешёвые сканеры штрихкодов помогли в кратчайшие сроки восстановить пострадавшие от CrowdStrike компьютеры

bitlocker

crowdstrike

microsoft

software

windows 11

австралия

автоматизация

администрирование

информационная безопасность

операционная система

сбой

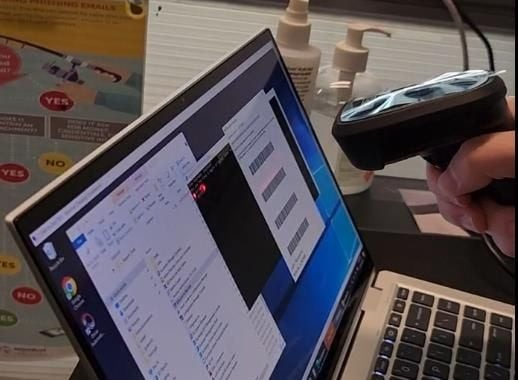

шифрование

Вскоре после недавнего массового сбоя ПК на Windows, произошедшего по вине компании CrowdStrike, в австралийском подразделении консалтингового бизнеса Grant Thornton нашли удобный способ быстро избавиться от «синих экранов смерти» (BSOD). The Register сообщает, что один из технических специалистов компании вовремя вспомнил о том, что самые простые сканеры штрихкодов воспринимаются ПК как клавиатуры.

Источник изображения: Grant Thornton Это совершенно бесполезное на первый взгляд знание приобрело большое значение, когда в компании попытались найти решение проблемы, созданной CrowdStrike. В австралийском филиале Grant Thornton в цикл бесконечной перезагрузки отправились сотни ПК и не менее ста серверов. При этом все они были защищены с помощью BitLocker, поэтому в процессе восстановления требовался ввод 48-символьного ключа для расшифровки раздела. Если работу серверов удалось восстановить вручную, то для ПК пришлось придумать инструмент автоматизации. Открыто рассылать ключи для BitLocker было бы слишком рискованно, да и зачитывать их по телефону или диктовать лично весьма затруднительно. Поэтому в компании сконвертировали ключи в штрихкоды, которые можно мгновенно отсканировать с экрана ноутбука администратора.

Источник изображения: PublicDomainPictures/unsplash.com В результате все ПК заработали уже к обеду, на починку каждого из них ушло 3–5 минут, тогда как в случае серверов на ручное восстановление уходило по 20 минут. В Grant Thornton сожалеют лишь о том, что не догадались сразу использовать QR-коды, тогда зашифровать в них можно было бы больше данных, полностью автоматизировав процесс восстановления. Впрочем, в компании и без того в восторге, что отделались малой кровью в сравнении с другими бизнесами. Масштабный сбой стал последствием выпуска некорректного обновления системы защиты CrowdStrike. В самой Microsoft первопричиной недавнего масштабного сбоя назвали вынужденное соглашение 2009 года с Евросоюзом, согласно которому разработчикам защитных программ обеспечили низкоуровневый доступ к операционным системам Windows. В CrowdStrike признали собственную вину и сослались на баг в программе тестирования собственных апдейтов. Редакция со своей стороны желает системным администраторам никогда не сталкиваться с такими проблемами.

24.07.2024 [21:41], Руслан Авдеев

CrowdStrike обвинила в недавнем глобальном сбое ПК на Windows баг в ПО для тестирования апдейтовКомпания CrowdStrike, ставшая виновницей глобальных сбоев в работе 8,5 млн ПК с Windows, обновила страницу с инструкцией по устранению проблемы. Компания поделилась своим видением причин инцидента, а пострадавшим партнёрам она предложила купоны Uber Eats на сумму $10. При этом общий ущерб от сбоя, согласно предварительным оценкам, составил $4,5 млрд. Согласно разъяснениям, защитное ПО Falcon Sensor выпускается с набором правил Sensor Content, определяющих его функциональность. ПО также получает обновления Rapid Response Content, позволяющие своевременно распознавать новейшие угрозы и оперативно реагировать на них. Sensor Content основан на структурном коде Template Types, предусматривающем использование специальных полей, в которые вносятся данные для создания правил выявления угроз. В Rapid Response Content отмечаются конкретные варианты Template Types — Template Instances, описывающие определённые типы угроз, на которые необходимо реагировать, и их специфические признаки. В феврале 2024 года компания представила очередной вариант шаблона обнаружения угроз — IPC Template Type, специально созданный для распознавания новых методик атак, использующих т.н. «именованные каналы» (Named Pipes) в ОС. Шаблон успешно прошёл тесты 5 марта, поэтому для его использования выпустили новый вариант Template Instance. С 8 по 24 апреля компания внедрила ещё три варианта Template Instance, без малейшего видимого ущерба миллионам компьютеров на Windows — хотя в апреле отмечались проблемы с ПО компании CrowdStrike для Linux.

Источник изображения: Johnyvino/unsplash.com 19 июля разработчик представил ещё два варианта IPC Template Instance, один из которых включал «проблемные данные». Тем не менее, CrowdStrike запустила ПО в релиз из-за «бага в Content Validator». Хотя функции Content Validator разработчиком не раскрываются, по названию можно предположить, что данный инструмент занимается валидацией готовящегося к релизу ПО. Так или иначе, валидатор не справился с фильтрацией некачественного кода и не предотвратил выпуск 19 июля фактически вредоносного Template Instance. В CrowdStrike предположили, что успешная проверка IPC Template Type мартовского образца означает, что варианты IPC Template Instance для июльского релиза тоже в порядке. Как показало время, это было трагической ошибкой — программа пыталась читать данные из области памяти, доступа к которой у неё быть не должно. В результате ошибка чтения вызвала сбой, от которого пострадало 8,5 млн компьютеров. В дальнейшем компания обещает более строго тестировать обновления Rapid Response Content и обеспечить пользователям больше контроля над процессом развёртывания обновления. Кроме того, планируется подробное описание релизов, чтобы дать пользователям возможность самостоятельно оценить риск установки обновлений. Компания обещает опубликовать полный анализ основной причины сбоя, как только расследование будет закончено. Ранее Microsoft поспешила снять с себя ответственность за инцидент, переложив вину на CrowdStrike и Евросоюз. По данным IT-гиганта именно последний ещё в 2009 году вынудил Microsoft обеспечить сторонним разработчикам антивирусного ПО вроде CrowdStrike низкоуровневый доступ к ядру операционных систем Windows.

23.07.2024 [16:32], Руслан Авдеев

Microsoft обвинила регулятора ЕС в глобальном сбое Windows — компанию вынудили открыть ядро ОС 15 лет назад

crowdstrike

microsoft

software

windows

евросоюз

закон

информационная безопасность

конкуренция

операционная система

сбой

ядро

Пока ИТ-инфраструктура по всему миру восстанавливается после критического сбоя, бизнес, эксперты и политики уже ищут виноватых в произошедшем. По данным The Wall Street Journal, в Microsoft заявили, что инцидент может оказаться результатом вынужденного соглашения 2009 года между IT-гигантом и Евросоюзом. Эксперты уже задаются вопросом, почему CrowdStrike, занимающейся решениями для обеспечения кибербезопасности, обеспечили доступ к ядру Windows на столь низком уровне, где ошибка может оказаться очень масштабной и дорого обойтись огромному числу пользователей. Хотя Microsoft нельзя напрямую обвинить в появлении дефекта после обновления ПО компании CrowdStrike, ставшего причиной хаоса во всех сферах жизнедеятельности по всему миру, программная архитектура, позволяющая третьим сторонам глубоко интегрировать своё ПО в операционные системы Microsoft, вызывает немало вопросов и требует более пристального рассмотрения. Как сообщает WSJ, в Microsoft отметили, что соглашение 2009 года компании с Еврокомиссией и стало причиной того, что ядро Windows не защищено так, как, например, ядро macOS компании Apple, прямой доступ к которому для разработчиков закрыт с 2020 года. Соглашение о совместимости фактически стало результатом повышенного внимания европейских регуляторов к деятельности Microsoft.

Источник изображения: Sunrise King/unsplash.com В соответствии с одним из его пунктов, Microsoft обязана своевременно и на постоянной основе обеспечивать информацию об API, используемых её защитным ПО в Windows — пользовательских и серверных версиях. Соответствующая документация должна быть доступна и сторонним разработчикам антивирусного ПО для создания собственных решений, что должно способствовать честной конкуренции. Однако вместо использования API без доступа к ядру CrowdStrike и ей подобные предпочли работать напрямую с ядром ОС для максимизации возможностей своего защитного ПО. Правда, при этом велика вероятность, что в случае сбоя последствия могут быть чрезвычайно серьёзными — что и произошло. Windows — не единственная операционная система, предлагающая доступ к ядру с возможностью вывести его из строя в случае некорректной работы. Тем не менее, повсеместное присутствие продуктов Microsoft приводит в случае сбоев в сторонних приложениях к массовым проблемам и большой огласке событий, даже если прямой вины компании в произошедшем нет.

21.07.2024 [00:48], Владимир Мироненко

Глобальный сбой из-за обновления CrowdStrike затронул 8,5 млн ПК на Windows: Microsoft выпустила инструмент для починки пострадавших системMicrosoft опубликовала обновлённую информацию, касающуюся масштабного сбоя Windows-систем из-за защитного ПО CrowdStrike Falcon, и сообщила о мерах, которые были приняты для устранения последствий. Ошибка произошла из-за некорректного апдейта сведений об атаках, который приводит к краху драйвера и BSOD. Microsoft подчеркнула, что не имеет отношения к этой ошибке, но постаралась помочь клиентам и заказчикам справиться с ней. Компанией была поставлена задача — предоставить клиентам техническое руководство и поддержку для безопасного возобновления работы вышедших из строя систем. Принятые меры включали:

Работа ведётся круглосуточно с постоянным предоставлением обновлений и поддержки, сообщила компания. Кроме того, CrowdStrike помогла Microsoft разработать масштабируемое решение, которое позволит пользователям Microsoft Azure ускорить исправление проблемы. Также Microsoft работала с AWS и GCP над созданием наиболее эффективных подходов к устранению сбоя. Как отметила Microsoft, обновления ПО могут иногда вызывать сбои, но такие серьёзные инциденты, как нынешний сбой из-за обновления CrowdStrike, случаются редко. По оценкам Microsoft, фатальное обновление CrowdStrike затронуло 8,5 млн Windows-устройств или менее 1 % всех компьютеров под управлением Windows. Хотя инцидент затронул небольшой процент компьютерных систем, его широкие экономические и социальные последствия отражают широту использования CrowdStrike предприятиями, которые предоставляют множество критически важных услуг, отметила Microsoft. Этот инцидент также демонстрирует взаимосвязанный характер обширной экосистемы компании — глобальных поставщиков облачных услуг, программных платформ, поставщиков средств безопасности и других поставщиков ПО, а также клиентов. «Это также напоминание о том, насколько важно для всех нас в технологической экосистеме уделять первоочередное внимание безопасному развёртыванию и аварийному восстановлению с использованием существующих механизмов», — подчеркнула Microsoft. Некоторые апдейты от самой Microsoft тоже неоднократно вызывали сбои Windows вплоть до BSOD, равно как и обновления других продуктов, работающих на уровне ядра ОС, включая практически все антивирусы. Весеннее обновление CrowdStrike Falcon в некоторых случаях также приводило к краху ядра Linux. Кроме того, в Сети напомнили, что основатель CrowdStrike был техническим директором McAfee и именно при нём обновление баз антивируса привело к массовому отказу Windows XP SP3 в апреле 2010 года. Инцидент существенно повлиял на финансовое здоровье компании и, как предполагается, именно из-за него McAfee продала свой бизнес Intel. Обновление: Microsoft выпустила решение Microsoft Recovery Tool для создания загрузочного USB-накопителя, который поможет ИТ-администраторам ускорить процесс восстановления пострадавших ОС Windows.

19.07.2024 [13:20], Руслан Авдеев

Беда не приходит одна: многочасовой сбой Microsoft Azure совпал с неудачным обновлением CrowdStrike, приводящему к BSODМасштабный сбой в облаке Microsoft Azure, наложившийся на неудачное обновление защитного ПО компании CrowdStrike для ПК на Windows привели к нарушениям работы критически важной инфраструктуры по всему миру. По данным Datacenter Dynamics, в результате пришлось прекратить полёты некоторым авиалиниям, остановить работу банков, больниц, магазинов и других критически важных организаций и сервисов. В Сети в шутку предложили назначить 19 июля Международным днём Синего экрана смерти Windows. Эксперты уже назвали данное событие крупнейшим IT-сбоем за всю историю. В Microsoft объявили, что облачный регион Central US спустя пять часов после сбоя вернулся к работе, хотя клиентам облака на восстановление работоспособности может понадобиться больше времени. Компания CrowdStrike, занимающаяся обеспечением кибербезопасности, также подтвердила, что выпущенное её обновление вызывало появление «экранов смерти» на компьютерах или бесконечной перезагрузке, а совпадение по времени двух не связанных с собой сбоев привело к тому, что клиентам теперь трудно определить, какая именно из причин вызвала неполадки в их инфраструктуре. Возможно, в некоторых случаях оказали влияние оба фактора. Сбои привели к тому, что авиакомпании приостановили полёты, частично прекратили функционировать аэропорты, железные дороги, банковские приложения и даже сервис Xbox Live прекратил работу на несколько часов. Пострадали и некоторые телеком-операторы и СМИ. Проблемы коснулись жителей США, Великобритании и Австралии, а также других стран, от Европы до Индии и Японии. CrowdStrike «откатила» дефектное обновление ПО Falcon Sensor, включавшее некорректный драйвер. В качестве временной меры предлагается удалить файлы вида C-00000291*.sys в директории C:WindowsSystem32driversCrowdStrike, загрузив Windows в безопасном режиме или режиме восстановления. Для облачных инстансов предлагается сделать то же самое, отмонтировав тома и сняв резервную копию. При наличии BitLocker понадобится ключ для дешифровки данных. Причём это не первая массовая проблема с ПО компании за последний месяц — более ранний апдейт приводил к 100 % загрузке одного из ядер CPU. Акции компании в преддверии сегодняшних торгов в США уже упали на 19 %. Аналитики полагают, что CrowdStrike в её нынешнем виде, возможно, перестанет существовать. По некоторым оценкам, поражено до 15 % корпоративных Windows-систем. Ситуация осложняется тем, что при отсутствии OOB придётся вручную исправлять проблему на каждом ПК. По неподтверждённым данным, в некоторых случаях помогает многократная последовательная перезагрузка ПК (до 15 раз подряд). Microsoft в свою очередь пояснила, что автоматизированный процесс управления внёс изменения в конфигурацию серверов, в результате чего была заблокирована связь между некоторыми хранилищами данных и вычислительными ресурсами в регионе US Central. Это привело к тому, что инстансы потеряли связь с виртуальными дисками, уходя в циклическую перезагрузку. Большинство сервисов сейчас восстановлено, но некоторые ещё испытывают «остаточное воздействие», клиенты получат поддержку на профильном портале Azure. В частности, проблемы всё ещё могут быть у пользователей и администраторов Microsoft 365.

14.07.2024 [23:59], Владимир Мироненко

Reuters: Alphabet готова купить Wiz за $23 млрд [Обновлено]Alphabet, материнская компания Google ведёт переговоры о приобретении стартапа Wiz в области облачной кибербезопасности примерно за $23 млрд, пишет агентство Reuters со ссылкой на информированный источник. По словам источника, сделка может быть заключена в ближайшее время. В случае успешного завершения переговоров это будет самая крупная покупка за всю историю Alphabet. Также это отражает заинтересованность технологического гиганта в данной сделке на фоне усиленного контроля со стороны регулирующих органов в сфере кибербезопасности. Штаб-квартира стартапа находится в Нью-Йорке, а научно-исследовательские центры — в Тель-Авиве. В рамках недавнего раунда финансирования американо-израильский стартап привлёк $1 млрд, в результате чего его рыночная стоимость выросла до $12 млрд. Согласно информации, опубликованной на веб-сайте Wiz, в 2023 году стартап получил выручку в размере около $350 млн. В числе его клиентов порядка 40 % компаний из списка Fortune 100. По данным Reuters, Alphabet начала переговоры с Wiz после того, как отказалась от планов по поглощению компании HubSpot, занимающейся разработкой ПО для онлайн-маркетинга. Весной этого года Cisco завершила сделку по приобретению компании Splunk за $28 млрд, которая также занимается созданием решений в области информационной безопасности, в том числе для облачных сред. UPD 23.07.2024: Wiz отказалась от сделки и намерена добиться ARR на уровне $1 млрд, а также провести IPO.

05.07.2024 [17:22], Руслан Авдеев

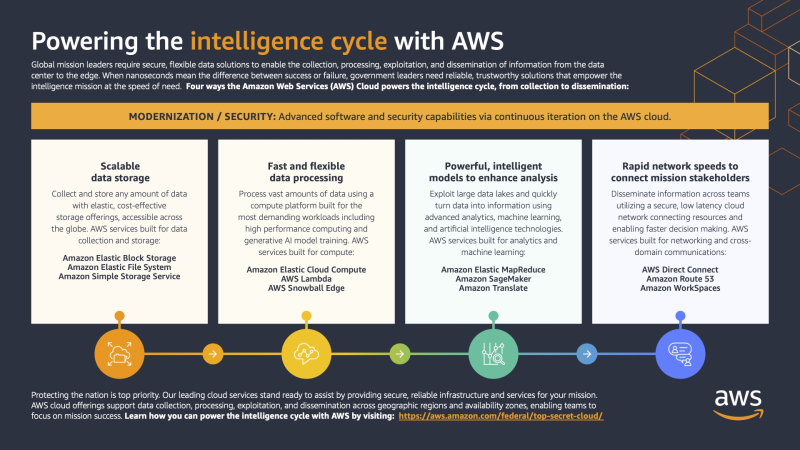

Суверенное облако с грифом «совершенно секретно»: Австралия выделит AWS $1,35 млрд на постройку и оснащение трёх ЦОД для военных и разведкиАвстралийские власти объявили о намерении построить защищённое облако TS Cloud силами Amazon Web Services (AWS). По данным The Register, его создадут при участии Австралийского радиотехнического управления (Australian Signals Directorate, ранее Управление радиотехнической обороны), ответственного за кибербезопасность и радиоразведку. Top Secret Cloud (TS Cloud) будет построено для оборонного и разведывательного сообщества страны с целью безопасного хранения и обработки наиболее секретной информации. Предполагается, что TS Cloud даст Австралии возможность защищённо, быстро и в больших масштабах делиться данными между компетентными ведомствами и анализировать их, а также использовать передовые технологии, включая ИИ и машинное обучение. Кроме того, оно упростит взаимодействие со спецслужбами США. На облако планируется потратить AUD$2 млрд ($1,35 млрд) в течение десяти лет. Сумма должна покрыть возведение трёх независимых дата-центров и создание местного подразделения AWS. Также будет создано 2 тыс. рабочих мест. В облаке будут храниться наиболее секретные данные. У разных правительственных ведомств могут быть разные определения суверенитета, возможно, для некоторых потребуется соблюдение самых строгих норм. Австралия входит в разведывательный альянс «Пяти глаз», также включающий США, Канаду, Великобританию и Новую Зеландию и ей необходима возможность защищённого обмена данными с партнёрами. AWS уже строила Top Secret облака для американского правительства, Великобритания тоже пользуется сервисами Amazon для хранения и обработки совершенно секретной информации. Наконец, в 2021 году AWS объявила о подписании сделки на строительство аналогичных ЦОД в Новой Зеландии на сумму $7,5 млрд новозеландских долларов ($5,3 млрд).

04.07.2024 [17:12], Руслан Авдеев

Разовая акция: хакеры отдали ключи для дешифровки ЦОД властям Индонезии, но пригрозили карами, если их условия не будут выполненыГруппа хакеров-вымогателей Brain Cipher, недавно поставившая под угрозу работу индонезийского правительства, извинилась и прислала ключи для восстановления работы поражённого 20 июня ЦОД. Впрочем, напоминает The Register, $8 млн выкупа никто платить всё равно не собирался. В результате атаки посредством LockBit 3.0 была парализована работа многих правительственных служб, от миграционных до медицинских. Brain Cipher, ответственная за взлом и шифровку правительственного ЦОД PDNS, прислала ключ в виде ESXi-файла объёмом 54 Кбайт. Хакеры ждут официального подтверждения, что ключ работает и что все данные были дешифрованы. После этого они удалят ту информацию, что была скачана ими из ЦОД. Однако если будет заявлено, что данные были восстановлены при помощи и участии третьих лиц, хакеры выложат в публичный доступ украденную информацию, хотя и не уточняют, какую именно. Согласно сообщению сингапурской Stealth Mole, команда вымогателей отправила заявление, в котором попросила прощения у граждан Индонезии. Кроме того, Brain Cipher объявила, что предоставляет файл для дешифровки по собственной воле, без давления силовых и прочих ведомств. При этом вымогатели пожелали благодарностей за своё благородное поведение и даже предоставили счёт для пожертвований. Дополнительно они рассказали о своей мотивации. Речь шла о своего рода тесте возможностей. В своём послании Brain Cipher подчеркнули, что атака наглядно продемонстрировала, насколько важно финансировать IT-индустрию и нанимать квалифицированных специалистов. В этом случае, по данным злодеев, на выгрузку и шифрование петабайт данных ушло очень мало времени. В Brain Cipher подчеркнули, что не все жертвы могут рассчитывать на подобную снисходительность. Глава одного из ведомств Министерства коммуникаций и информатизации Индонезии (Kominfo), который уже подал в отставку, подтвердил, что с помощью присланного ключа уже удалось расшифровать шесть наборов данных, но он не уверен, что ключ действительно универсальный. По словам одного из индонезийских ИБ-экспертов, это большой позор для Kominfo и страны. По его словам, при бюджете в 700 млрд рупий на защиту индонезийских данных, власти полагаются только на Windows Defender.

Источник изображения: Dennis Schmidt/unsplash.com В последние дни в правительстве страны наблюдалась лёгкая паника, поскольку выяснилось, что многие министерства и ведомства не делали резервных копий данных. После инцидента президент страны сделал создание резервных копий обязательным и назначил аудит правительственных дата-центров. Теперь политики и общественность ищет ответственного. В частности, сформирована петиция о снятии с должности главы Kominfo. Местное издание Tempo со ссылкой на депутата Совет народных представителей (местного парламента) сообщает, что после инцидента 80 иностранных компаний начали аудит своих индонезийских подразделений. Для Индонезии, которая наряду с Малайзией стремится стать новым IT-центром Юго-Восточной Азии и пытается привлечь крупные инвестиции, взлом государственного дата-центра стал серьёзным ударом по репутации. |

|